Cifrado y auditoría del dato

Protege los datos de forma automática y continua desde el momento en que se crean o se manipulan

Las inversiones en seguridad TI están evolucionando. Cada vez es más evidente que no basta con proteger únicamente la infraestructura o las capas de red: hoy el verdadero valor —y el mayor riesgo— reside en los datos.

La información empresarial es más móvil que nunca. Los archivos se comparten, se sincronizan y viajan constantemente entre usuarios, dispositivos y plataformas, todo ello bajo un marco cada vez más estricto de normativas de protección de datos. Sin embargo, solo un 3 % de los datos filtrados estaban previamente cifrados, lo que pone de manifiesto una clara brecha en los enfoques tradicionales de seguridad.

Por ello, resulta imprescindible adoptar un modelo de seguridad innovador, centrado en la protección persistente de los datos, independientemente de dónde se encuentren o cómo se utilicen.

Protección automática de repositorios de archivos

En ASAC ofrecemos una solución que protege los datos de forma automática y continua desde el momento en que se crean o se manipulan.

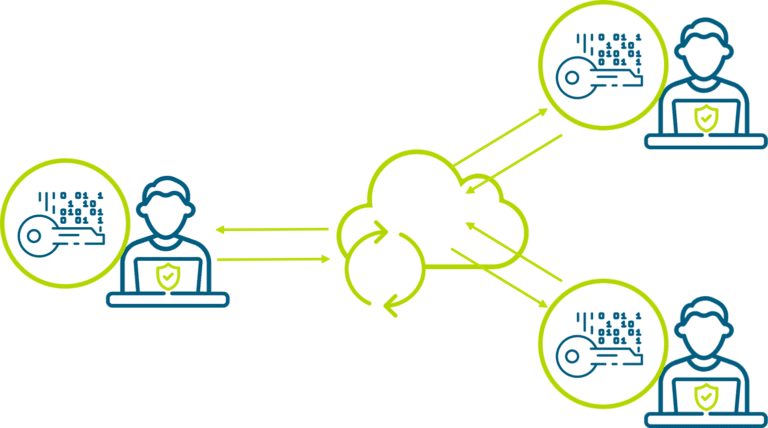

Cuando un usuario copia o mueve documentos a una carpeta corporativa:

- Los archivos se protegen automáticamente, permitiendo su visualización y edición de forma segura.

- Si los documentos salen de la carpeta o del entorno original, siguen estando bajo control, manteniendo las políticas de seguridad aplicadas.

- Se realiza una auditoría completa del acceso a los datos, con independencia de dónde viajen o desde dónde se acceda a ellos.

Esta protección es válida para múltiples entornos y plataformas.

Una solución orientada al cumplimiento normativo

El cumplimiento de la normativa es un requisito crítico para la continuidad del negocio y para evitar sanciones económicas y daños reputacionales.

En ASAC ayudamos a las organizaciones a alcanzar el cumplimiento regulatorio mediante:

- Información clara y accionable.

- Protección automatizada de los datos.

- Seguridad integrada y sin fricciones para el usuario final.

Todo ello sin comprometer la productividad ni la experiencia de uso.

Metodología de protección de datos

Proteger la información crítica plantea preguntas clave:

¿Qué datos debemos proteger primero?

¿Cómo involucramos a la organización y a los usuarios en la protección de la información?

¿Qué nivel de automatización es posible?

¿Hasta dónde debe llegar el control centralizado y qué parte puede delegarse en los usuarios?

Para responder a estas cuestiones, en ASAC aplicamos una metodología estructurada en fases:

Fase 1: Análisis y evaluación

Cuestionario de identificación del tipo de información sensible.

Análisis de riesgos, evaluando el uso, acceso y exposición de los datos.

Recopilación de información clave sobre los datos gestionados por la organización.

Fase 2: Diseño y definición de políticas

Diseño del flujo documental sin políticas de protección, identificando riesgos potenciales a lo largo del ciclo de vida de la información.

Definición de políticas de protección, basadas en el análisis previo.

Diseño del flujo documental con políticas de protección, incorporando las medidas necesarias para garantizar la seguridad y el cumplimiento normativo.

¿Por qué ASAC?

- Máxima protección con una operación ágil.

- No se requieren conocimientos técnicos avanzados.

- Fácil de usar.

- Opción sin agente.

- Acceso sin conexión y control remoto.

- Protección automática y persistente de la información.

- Defensa frente a amenazas internas.

- Protección ante brechas de red.

- Soporte completo para el cumplimiento normativo.

- Implementación rápida.

- Disponible en SaaS y onpremise.

- Alta interoperabilidad y fiabilidad.

- Solución preparada para grandes corporaciones.

- Servicios de valor añadido adaptados a cada organización.

Asegura el activo más valioso de tu negocio: tus datos

La seguridad perimetral ya no es suficiente cuando la información viaja constantemente entre dispositivos y nubes. No permitas que tus archivos queden vulnerables; solicita hoy un diagnóstico personalizado y te ayudaremos a implementar un modelo de auditoría y cifrado persistente que proteja tu información automáticamente, sin importar dónde se encuentre.